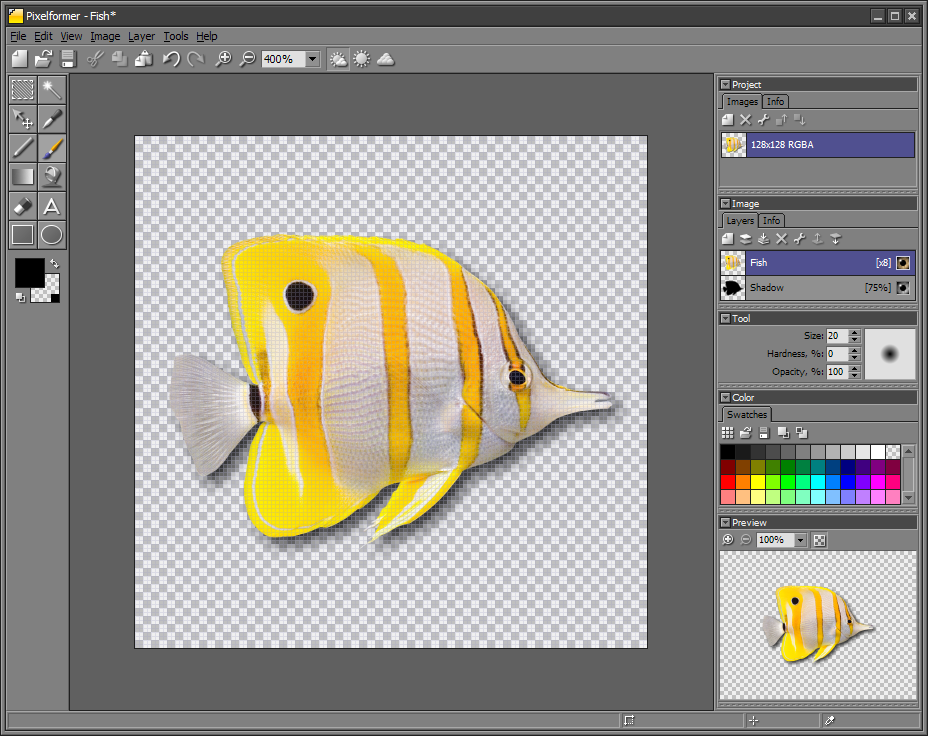

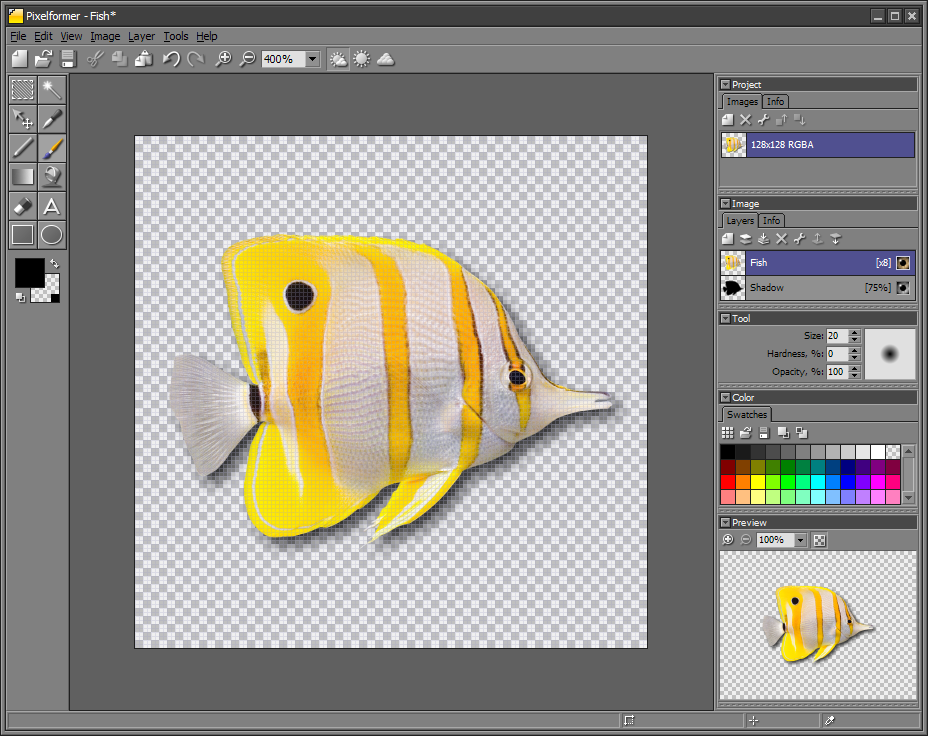

看著千篇一律的圖示,想製作個人化的麼?有工具可以幫助大家做圖示- PixelFormer。各位可以在http://downloads.qualibyte.com/Pixelformer.Setup.exe 下載。完成大家的作品,便可以套用到大家的資料夾、檔案等。就連Internet Explorer 原有的也可以給改掉,這樣感覺上會更個人化。

看著千篇一律的圖示,想製作個人化的麼?有工具可以幫助大家做圖示- PixelFormer。各位可以在http://downloads.qualibyte.com/Pixelformer.Setup.exe 下載。完成大家的作品,便可以套用到大家的資料夾、檔案等。就連Internet Explorer 原有的也可以給改掉,這樣感覺上會更個人化。事實上,小畫家也能製作圖示,但是又略嫌簡陋,為了有更好的功能,PixelFormer 就是您們的選擇。

看著千篇一律的圖示,想製作個人化的麼?有工具可以幫助大家做圖示- PixelFormer。各位可以在http://downloads.qualibyte.com/Pixelformer.Setup.exe 下載。完成大家的作品,便可以套用到大家的資料夾、檔案等。就連Internet Explorer 原有的也可以給改掉,這樣感覺上會更個人化。

看著千篇一律的圖示,想製作個人化的麼?有工具可以幫助大家做圖示- PixelFormer。各位可以在http://downloads.qualibyte.com/Pixelformer.Setup.exe 下載。完成大家的作品,便可以套用到大家的資料夾、檔案等。就連Internet Explorer 原有的也可以給改掉,這樣感覺上會更個人化。 逆向工程著名的工具不只有昨天所介紹的SoftICE,還有的是這個IDA Pro。而這個IDA Pro 的4.9版本還是免費供人下載的,這個工具的功能雖然不是新,但是還是可以用來研究一點逆向工程的東西。

逆向工程著名的工具不只有昨天所介紹的SoftICE,還有的是這個IDA Pro。而這個IDA Pro 的4.9版本還是免費供人下載的,這個工具的功能雖然不是新,但是還是可以用來研究一點逆向工程的東西。 電腦很多方面都不盡如所想,可能這個工具能夠協助您- 超級兔子魔法設定。這個工具可以優化系統各方面的設定,例如:將Internet Explorer 強行安裝的插件移除,亦可以幫清理登錄檔,令您的系統運作能更為順暢。

電腦很多方面都不盡如所想,可能這個工具能夠協助您- 超級兔子魔法設定。這個工具可以優化系統各方面的設定,例如:將Internet Explorer 強行安裝的插件移除,亦可以幫清理登錄檔,令您的系統運作能更為順暢。 到底埋藏於程式深深處的是什麼呢?其實除了編寫的人員外,就沒有人能夠知曉了。但是我們能夠藉由這個強大的軟件解構器,分析很多的程式。唯一要注意的,就是有些軟件或程式在授權書上定明:使用者不可於未授權的情況下,使用這類型的軟件來除錯。

到底埋藏於程式深深處的是什麼呢?其實除了編寫的人員外,就沒有人能夠知曉了。但是我們能夠藉由這個強大的軟件解構器,分析很多的程式。唯一要注意的,就是有些軟件或程式在授權書上定明:使用者不可於未授權的情況下,使用這類型的軟件來除錯。 在研究XSS及SQL這些漏洞麼?大家可以利用以下介紹的兩個附加元件,檢查您的網站是否存在這些漏洞,並在其他心懷不軌的人發現前進行修補。

在研究XSS及SQL這些漏洞麼?大家可以利用以下介紹的兩個附加元件,檢查您的網站是否存在這些漏洞,並在其他心懷不軌的人發現前進行修補。 學習電腦的初期,第一項的挑戰就是很多按鍵的鍵盤,大家就是嘗試征服這個鍵盤,得到一手熟手的打字技巧。但是,要得到這個技巧,都要多多練習,利用這次介紹的軟件,大家就要好好的練習了。這個軟件雖然叫做倉頡之星,在打字練習中大家仍然可以使用速成輸入法,當中還有其他練習。倉頡打字練習中,各位可以匯入不同的文章,包括自己在不同來源的文章來練習,完成練習後,它會顯示您的打字速度,各位可以將它存成紀錄,以便於日後查閱。

學習電腦的初期,第一項的挑戰就是很多按鍵的鍵盤,大家就是嘗試征服這個鍵盤,得到一手熟手的打字技巧。但是,要得到這個技巧,都要多多練習,利用這次介紹的軟件,大家就要好好的練習了。這個軟件雖然叫做倉頡之星,在打字練習中大家仍然可以使用速成輸入法,當中還有其他練習。倉頡打字練習中,各位可以匯入不同的文章,包括自己在不同來源的文章來練習,完成練習後,它會顯示您的打字速度,各位可以將它存成紀錄,以便於日後查閱。 有想過可以用自己的樣貌為電腦上鎖麼?其實只要大家在電腦裝上Lemon Screen 就可以達到這個功能了。當大家離開您的電腦座位,上鎖後只能使用各位的樣貌或是系統密碼才能解鎖。

有想過可以用自己的樣貌為電腦上鎖麼?其實只要大家在電腦裝上Lemon Screen 就可以達到這個功能了。當大家離開您的電腦座位,上鎖後只能使用各位的樣貌或是系統密碼才能解鎖。 在網上是可以找到很多特別的東西,但是特別東西集就比較難找得到。這裏有一個特別工具集介紹給大家,這個是一個網友提供給我的,在這裏先道一道謝。這個網站事實上也是一個網誌,但內裏藏不少特別的工具,而且是每日發佈的,唯一的就是沒有一些的說明文字,要各位自己去親自嘗試。

在網上是可以找到很多特別的東西,但是特別東西集就比較難找得到。這裏有一個特別工具集介紹給大家,這個是一個網友提供給我的,在這裏先道一道謝。這個網站事實上也是一個網誌,但內裏藏不少特別的工具,而且是每日發佈的,唯一的就是沒有一些的說明文字,要各位自己去親自嘗試。 有關加密的應用程式的功用,就是將資料變成一些不能被解讀的文字,以保障原本資料的安全,而這些程式一般都要下載,但在網上應用程式發達的現在,只要連上網上就可以做到這個功能了。這次介紹的加密方法,就如題目已經說明了的Blowfish。

有關加密的應用程式的功用,就是將資料變成一些不能被解讀的文字,以保障原本資料的安全,而這些程式一般都要下載,但在網上應用程式發達的現在,只要連上網上就可以做到這個功能了。這次介紹的加密方法,就如題目已經說明了的Blowfish。 在網上或任何電子裝置上有一些不是很合意的mp3?其實在網絡上就有一個不錯的程式,可以使您輕鬆編輯任何的mp3 音樂檔案。這個就是mpTrim了。除了mpTrim,在同一個官方網站上,亦可以下載到WavTrim,是針對Wav檔案而設。

在網上或任何電子裝置上有一些不是很合意的mp3?其實在網絡上就有一個不錯的程式,可以使您輕鬆編輯任何的mp3 音樂檔案。這個就是mpTrim了。除了mpTrim,在同一個官方網站上,亦可以下載到WavTrim,是針對Wav檔案而設。 Firefox 大家都知道它擁有強大的功能,但您們認識Firebug這個附加元件嗎?這個元件您可以用來監控、編輯、除錯網頁的CSS, HTML, JavaScript ... 在製作網頁時如果和WebDeveloper這個元件一起使用,便會使製作網頁變成一項很方便、好玩的事。

Firefox 大家都知道它擁有強大的功能,但您們認識Firebug這個附加元件嗎?這個元件您可以用來監控、編輯、除錯網頁的CSS, HTML, JavaScript ... 在製作網頁時如果和WebDeveloper這個元件一起使用,便會使製作網頁變成一項很方便、好玩的事。 在Google 搜尋資料大家也都試過,但是在當中有沒有捷徑,可以更快找到所需要的資料呢?這個就是Surf Canyon - Search Engine Assistant 這個Firefox 附加元件出現的可能原因。它能夠在搜尋結果中觀察您選擇的搜尋結果,在結果當中篩選出相似的網頁,給您參考來加快找到資料的速度。它會無聲無色存在於您的Firefox 瀏覽器,直到您在Google 做搜尋時才會出現一點方便的功能。就像在每一個結果後,都會有一個圖示,在上方按一下可以查詢相關的搜尋結果。另外,在按下一頁時,會在同一頁開出下一頁的搜尋結果。

在Google 搜尋資料大家也都試過,但是在當中有沒有捷徑,可以更快找到所需要的資料呢?這個就是Surf Canyon - Search Engine Assistant 這個Firefox 附加元件出現的可能原因。它能夠在搜尋結果中觀察您選擇的搜尋結果,在結果當中篩選出相似的網頁,給您參考來加快找到資料的速度。它會無聲無色存在於您的Firefox 瀏覽器,直到您在Google 做搜尋時才會出現一點方便的功能。就像在每一個結果後,都會有一個圖示,在上方按一下可以查詢相關的搜尋結果。另外,在按下一頁時,會在同一頁開出下一頁的搜尋結果。 如果問問大家是如何檢查電子郵箱是否有新郵件,大多數的做法也是正正式式打開郵箱,但事實上要檢查電子郵箱,並不需要真的打開郵箱,可以使用以下介紹的一個Firefox 附加元件。

如果問問大家是如何檢查電子郵箱是否有新郵件,大多數的做法也是正正式式打開郵箱,但事實上要檢查電子郵箱,並不需要真的打開郵箱,可以使用以下介紹的一個Firefox 附加元件。 這次我介紹這套軟件的原因,就是有很多惡意程式在電腦世界上面橫飛。現在有很多時候光有防毒、防火牆的軟件,都有機會成為被攻擊的其中一員。在這個情況下,我們要的就是當有任何程式要執行,也要通過您的許可。

這次我介紹這套軟件的原因,就是有很多惡意程式在電腦世界上面橫飛。現在有很多時候光有防毒、防火牆的軟件,都有機會成為被攻擊的其中一員。在這個情況下,我們要的就是當有任何程式要執行,也要通過您的許可。 相信大家也在電腦上安裝了不同廠商生產的防毒軟件,而我今天不知為何想嘗嘗新,把慣用的那個防毒換掉。將舊有的換作Norton Internet Security 2008。但是,在官網下載的是試用版,那就有感不足,在Google 搜尋了一會兒後找到香港討論區的一個帖子,就是很多人需要的資料。

相信大家也在電腦上安裝了不同廠商生產的防毒軟件,而我今天不知為何想嘗嘗新,把慣用的那個防毒換掉。將舊有的換作Norton Internet Security 2008。但是,在官網下載的是試用版,那就有感不足,在Google 搜尋了一會兒後找到香港討論區的一個帖子,就是很多人需要的資料。 大家在看著有字幕的電影,有沒有想過自己也來做一個完美的字幕?現時在互聯網上有很多字幕製作的軟件,可以幫助大家做到大家心目中的字幕。這套的軟件是免費,在softpedia.com可以下載。

大家在看著有字幕的電影,有沒有想過自己也來做一個完美的字幕?現時在互聯網上有很多字幕製作的軟件,可以幫助大家做到大家心目中的字幕。這套的軟件是免費,在softpedia.com可以下載。 打字的技術要達到精煉的境界,要不斷的訓練才可以。為此,程式設計的人也開發了一些專用來訓練打字的程式,幫助有這些需要的學習者。Typing Master Typing Test 是這篇文章所介紹的軟件,各位可以藉它來訓練您的打字技術。

打字的技術要達到精煉的境界,要不斷的訓練才可以。為此,程式設計的人也開發了一些專用來訓練打字的程式,幫助有這些需要的學習者。Typing Master Typing Test 是這篇文章所介紹的軟件,各位可以藉它來訓練您的打字技術。 有聽過Rootkit 這個字嗎?Rootkit 是病毒、間諜程式用以從掃瞄程式隱藏自己的存在。Rootkit 也有分為不同的類型,但在這裏不詳細在此方面深入探究。今次要看的是一個偵測Rootkit的程式。

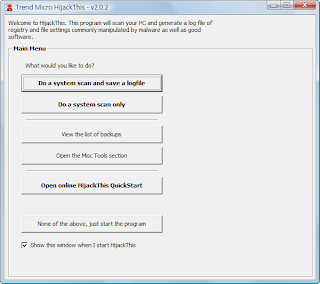

有聽過Rootkit 這個字嗎?Rootkit 是病毒、間諜程式用以從掃瞄程式隱藏自己的存在。Rootkit 也有分為不同的類型,但在這裏不詳細在此方面深入探究。今次要看的是一個偵測Rootkit的程式。 運行過HijackThis 這套軟件得到HijackThis記錄檔,但是那個檔案就是不明白其中的意思,這次就應網友要求寫一下解讀HijackThis的方法。各位有什麼好東西認為值得放在這裏,不妨到左方的通訊器留一個言給我啊!

運行過HijackThis 這套軟件得到HijackThis記錄檔,但是那個檔案就是不明白其中的意思,這次就應網友要求寫一下解讀HijackThis的方法。各位有什麼好東西認為值得放在這裏,不妨到左方的通訊器留一個言給我啊! 在開始之前,有點小小的預告或回應讀者的要求,在明天或後天會帶大家解讀HijackThis。

在開始之前,有點小小的預告或回應讀者的要求,在明天或後天會帶大家解讀HijackThis。 相信大家或多或少都曾到過著名的Youtube看過短片吧,看過短片後,想把那些影片珍藏起來,又想不到方法下載回來,實是件慘事。有了VideoDownloadHelper這個Firefox 附加元件就可以解決這個難題了。當您載入了帶flv 的頁面於Firefox 分頁,圖示會由灰色變成一個有色而且會動的圖示,在右方箭頭上按滑鼠左鍵一下,就會有一個xxxxxxx.flv的東西,那個應該相對的影片檔,按一下則可以另存新檔。

相信大家或多或少都曾到過著名的Youtube看過短片吧,看過短片後,想把那些影片珍藏起來,又想不到方法下載回來,實是件慘事。有了VideoDownloadHelper這個Firefox 附加元件就可以解決這個難題了。當您載入了帶flv 的頁面於Firefox 分頁,圖示會由灰色變成一個有色而且會動的圖示,在右方箭頭上按滑鼠左鍵一下,就會有一個xxxxxxx.flv的東西,那個應該相對的影片檔,按一下則可以另存新檔。 在網上找到這麼多的ISO映像檔案,有沒有想過自己去製作一些ISO映像檔放在硬碟作一個備份呢?或是將零碎的檔案製成ISO也可以。如果大家也想興趣製作ISO在電腦中存檔,那麼WinISO就很適合作這個用途了。

在網上找到這麼多的ISO映像檔案,有沒有想過自己去製作一些ISO映像檔放在硬碟作一個備份呢?或是將零碎的檔案製成ISO也可以。如果大家也想興趣製作ISO在電腦中存檔,那麼WinISO就很適合作這個用途了。 各位有留意到新增加的小工具嗎?那個現時人流統計器,就是最近才新增的。可能各位看到也到擁有一個,現在就教大家如何增加一個人流統計器啊!但是大家要懂得操作您申請回來的blog啊。

各位有留意到新增加的小工具嗎?那個現時人流統計器,就是最近才新增的。可能各位看到也到擁有一個,現在就教大家如何增加一個人流統計器啊!但是大家要懂得操作您申請回來的blog啊。 電腦的磁碟機就常佔了C:,光碟機和其他設備就佔用其他的代號,那餘下的代號就難道孤單的埋藏深處?常有想要將電腦加上萬千個光碟機?但就是不想花錢,那虛擬光碟機這個方案,都能滿足到大部份人的需要。

電腦的磁碟機就常佔了C:,光碟機和其他設備就佔用其他的代號,那餘下的代號就難道孤單的埋藏深處?常有想要將電腦加上萬千個光碟機?但就是不想花錢,那虛擬光碟機這個方案,都能滿足到大部份人的需要。